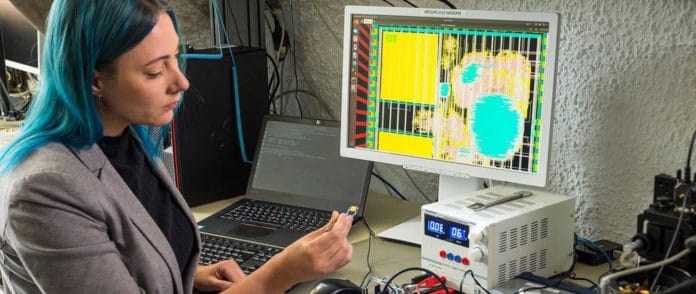

慕尼黑工业大学团队用ASIC方案开发后量子密码芯片

慕尼黑工业大学(TUM)的一个团队设计并委托生产了一种能非常有效地实现后量子密码(PQC)的计算机芯片。这种芯片可以为未来提供保护,因为它能避免使用量子计算机的黑客攻击。研究人员还在芯片中加入了硬件木马,以研究检测这种“芯片厂恶意软件”的方法。

黑客对工业运营的攻击已不再是科幻小说,攻击者可以窃取生产过程的相关信息或关闭整个工厂。为了防止这种情况,各个组件中芯片间的通信是经过加密处理的。然而不久之后,许多加密算法将变得无效。目前这种可以抵御由当今计算机发起的攻击的技术,它未来将无法抵御量子计算机的攻击。这对于工业设施等使用寿命长的设备来说尤其重要。

慕尼黑工业大学的Georg Sigl教授和他的团队采用了一种基于硬件/软件协同设计的方法,该方法中的专用组件和控制软件相互补充。Sigl说:“我们的芯片是第一个完全基于硬件/软件协同设计方法的后量子密码芯片。它使用Kyber加密时速度大约是纯软件Kyber方法的10倍。因此,与完全基于软件解决方案的芯片相比,后量子密码学是有前途的候选者。”

该芯片是基于RISC-V ASIC(专用集成电路)方案,具有可修改的内核和附加指令。ASIC还集成了专门设计的硬件加速器。它不仅支持Kyber等基于格的后量子密码算法,还可以与需要更多算力的SIKE算法配合使用。据该团队称,该芯片实现SIKE的速度比仅使用基于软件加密的芯片快21倍。如果基于格的方法不再安全时,SIKE将被视为最有前途的替代方案。在芯片将被长时间使用的应用中,这种预防措施是非常有意义的。

当今,除了常规攻击在增加外,另一个潜在威胁是硬件木马。计算机芯片一般是按照公司的规格生产,并在专门的工厂生产。如果攻击者在制造阶段前或期间成功地在芯片设计中植入木马电路,这可能会带来灾难性的后果。与外部黑客攻击的情况一样,这种硬件木马也可能会使整个工厂关闭或生产机密被窃取。更重要的是,硬件中内置的木马可以避开后量子密码。

Georg Sigl解释道:“对于真正的攻击者是如何使用硬件木马,我们仍然知之甚少。要制定保护措施,我们需要像攻击者一样思考,所以我们尝试开发和隐藏自己的木马。因此,在我们的后量子密码芯片中,我们开发并安装了四个硬件木马,每个木马都以完全不同的方式工作。”

在进行测试后,芯片将会被破坏,同时在拍摄每个连续层时电路通路会被逐渐削掉。这么做的目的是要尝试新的机器学习方法,该方法即使在没有可用文档的情况下,也能重建芯片的精确功能。

Georg Sigl说:“这些重建有助于执行检测与芯片实际任务无关的功能组件,这些组件可能已被偷放到设计中。像我们这样的流程可能会成为在大量芯片订单中随机抽样的标准。结合有效的后量子密码学,这可以帮助我们提高硬件的安全性——无论是在工业设施中还是在汽车中。”(编译:Qtech)